Deception Technologie

Was Ihr Unternehmen braucht, um sich effektiv vor immer raffinierteren Angriffen zu schützen?

Die Deception Technologie funktioniert, indem Angreifer gezielt in eine speziell geschaffene IT-Umgebung umgeleitet werden,

noch bevor sie in die produktive Infrastruktur des Unternehmens eindringen können

Innerhalb dieser simulierten Umgebung ist es möglich, die Angreifer systematisch zu beobachten, um ihre Motivation,

ihre Methoden und in einigen Fällen sogar ihre Identität und die, ihrer Kunden zu identifizieren

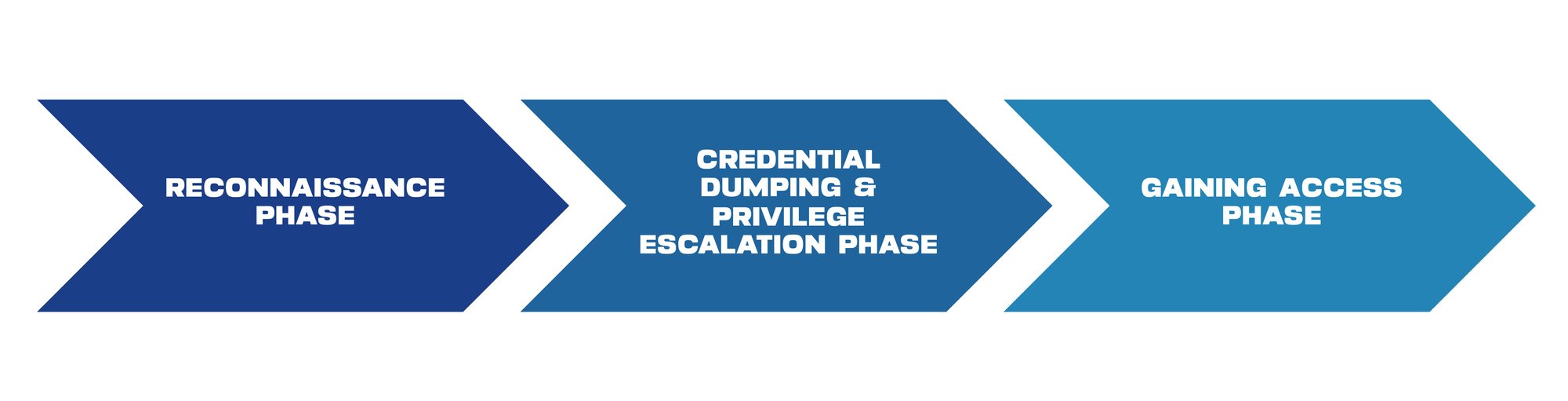

Wie Hacker vorgehen

In der ersten Phase des Cyberangriffs, die auch als Aufklärungsphase bezeichnet wird, beobachten und untersuchen Hacker die Struktur des Netzwerks und den Aufbau der eingesetzen Systeme.

Hacker verwenden verschiedene Tools, um Schwachstellen oder Wege aufzudecken, um die gewünschte Stelle im Netzwerk zu erreichen.

Nach dem Eindringen, in der Phase des Credential Dumping und der Privilege Escalation, bewegen sich die Hacker Schritt für Schritt durch das Netzwerk, um mehr Benutzerrechte zu erlangen und so das Ziel ihres Angriffs zu erreichen.

Wenn es ihnen gelungen ist, Administratorrechte zu erlangen, gehen sie in die Gaining-Access-Phase über, und es wird noch schwieriger, Lateral Movements zwischen Endpoints und Servern zu erkennen, da sie wie der normale Netzwerkverkehr aussehen.

Angreifer verwenden schon Deception. Die Verteidiger sollten es auch tun!

Ständig neue Cyber-Bedrohungen

Im Bereich der sich ständig weiterentwickelnden Cyber-Bedrohungen dienen Spuren wie z.B. Protokolle, Zeitstempel und Registry-Einträge als entscheidende forensische Beweise für mögliche Einbrüche in ein Netzwerk. Diese Daten bieten historische Protokolle von Aktivitäten, die analysiert werden können, um Sicherheitsverletzungen zu identifizieren und das Verhalten von Angreifern zu verstehen.

Jedoch sind diese Informationen von Natur aus dynamisch, da sie auf Daten basiert, die ständig gesammelt und aktualisiert werden. Angreifer verfeinern und verändern kontinuierlich ihre Vorgehensweisen, was bedeutet, dass die hinterlassenen Spuren im Laufe der Zeit erheblich variieren können.

Diese ständige Weiterentwicklung erfordert, dass Sicherheitsmaßnahmen und forensische Analyse-Techniken ständig angepasst werden, um neue Bedrohungsformen effektiv zu erkennen und darauf zu reagieren, sobald sie auftauchen.

Honeypots reichen nicht aus!

IT-Sicherheit ist ein laufender Prozess, eine Lebenseinstellung und sollte nicht als einmalige Investition betrachtet werden. Das Feld entwickelt sich ständig weiter.

Hacker finden immer neue Wege, um in Systeme einzudringen oder bestehende Sicherheitslücken auszunutzen.

Genauso wie Sie ein Auto regelmäßig zum Service bringen, gelegentlich neue Reifen kaufen oder abgenutzte Teile ersetzen, erfordern IT-Systeme und insbesondere Cybersecurity Komponenten kontinuierliche Verbesserungen.

Honeypots wurden ursprünglich entwickelt, um Hackeraktivitäten zu beobachten. Heutzutage fallen jedoch keine Angreifer mehr auf sie herein.

Heute ist das Ziel, Hacker zu täuschen, ihre Zeit und Ressourcen zu verschwenden und dabei so unauffällig wie möglich zu bleiben. Nur moderne Deception Lösungen können dies erreichen.

Deception Technologie schützt Daten

Das Ausmaß (oder der Mangel daran), in dem gängige Hard- und Software im Bereich der IT-Sicherheit tatsächlich zur Abwehr von Angreifern eingesetzt wird, lässt sich gut anhand der so genannten "Schmerzpyramide des Angreifers" (David J Bianco, Mandiant/Fireeye) veranschaulichen.

Sie zeigt, dass die Herausforderung für Hacker von den unteren Schichten, wie Anti-Malware- und Firewall-Systemen, nach oben hin zunimmt.

An der Spitze der Liste steht das MITRE ATT&CK Framework®, das entwickelt wurde, um das Verhalten von Angreifern im Falle eines Einbruchs besser zu erkennen. Wenn Sie mehr darüber erfahren möchten, wie sich unsere Deception-Technologie in dieses Framework einfügt und welche Empfehlungen es gibt, lesen Sie den Artikel über Deception Stories.

3 SCHRITTE ZU MEHR SICHERHEIT

Kosten-Nutzen-Analyse

Die meisten Sicherheitsversicherungen haben Hackerschäden von ihrer Deckung ausgeschlossen und zahlen nicht mehr für solche Schäden. Wie viel Geld kann die Täuschungstechnologie wirklich einsparen?

Diese und weitere Fragen beantworten wir in unserem Leitfaden: Wie erkläre ich meinem CFO den Wert der Deception-Technologie?

Zeitplan für die Bereitstellung

Es dauert nur wenige Stunden, bis die Lösung einsatzbereit ist. Sie vereinbaren mit unserer Technikabteilung den für Sie günstigsten Termin.

Sie entscheiden dann, ob Ihre IT-Abteilung den laufenden Support übernehmen soll oder ob Sie diese Aufgabe an uns auslagern, bis das entsprechende Know-how intern vorhanden ist.

Hacker aussperren

Sobald die Angreifer in die Täuschungsumgebung eingedrungen sind, gibt es keinen direkten Weg zurück in das Produktionssystem.

Durch so genannte Threat Intelligence können wir Rückschlüsse darauf ziehen, was das Ziel des Angriffs war und wie die Angreifer in das System eingedrungen sind.

WELCHE DECEPTION LÖSUNG IST DIE RICHTIGE FÜR MICH?

Wir bieten derzeit drei verschiedene Pakete an, die Sie entweder nach einer kurzen Schulung selbst verwalten oder optional mit einem Managed Service buchen können.

Modernste Sicherheitstechnik eignet sich besonders für Banken, Finanz-, Pharma- und Industrieunternehmen. Aber auch KMUs, denen es oft an IT-Know-how fehlt, sind der wachsenden Zahl von Hackerangriffen zunehmend ausgeliefert. Leider funktioniert die so genannte Herdenimmunität nicht gegen gezielte oder zufällige Angriffe.

Endpoint Deception

Selbst wenn einige Geräte im Netzwerk kompromittiert werden, ist der Rest der Infrastruktur geschützt. Die Täuschungsmanöver sind individuell gestaltet und auf Ihr Netzwerk zugeschnitten, sodass ein Angreifer sie nicht von den tatsächlichen Produktivsystemen unterscheiden kann.

Einmal im Decoy "gefangen", gibt es keinen Weg zurück in das Produktionsnetzwerk.

Active Directory Deception

Indem sie sich Zugang zu einem Active Directory verschaffen, versuchen Angreifer, sich vor Sicherheitsteams und deren Tools zu verstecken. Ohne sich zu verraten, verschaffen sich die Hacker Anmeldedaten der Nutzer.

Unbemerkt scannen sie das gesamte Active Directory und suchen nach Anmeldedaten der Administratoren. Unsere Lösung täuscht dem Angreifer vor, ein Produktiv AD zu sein und lenkt ihn vom echten System ab.

Web Deception

Wir platzieren unterschiedliche Köder an strategischen Stellen Ihrer Webanwendungen. Bei diesen Ködern handelt es sich um nachgebaute Schwachstellen, die den Angreifer in ein trügerisches Fallensystem umleiten, auf dem der Angreiferkeinen Schaden anrichten kann.

Dabei wird ein digitales Profil des Angreifers erstellt und seine Aktivitäten genau dokumentiert.

Wie funktioniert Deception Technologie?

Was ist Deception Technologie?

Deception Technology ist ein innovativer Ansatz im Bereich der Cybersicherheit, der darauf abzielt, Cyberbedrohungen zu erkennen, abzulenken und zu analysieren. Im Gegensatz zu traditionellen Sicherheitsmaßnahmen, die sich hauptsächlich auf Perimeterverteidigung konzentrieren, platziert die Deception Technology strategisch Täuschungsmanöver und Köder im Netzwerk, um Angreifer in die Irre zu führen und zu fangen. Dieser proaktive Ansatz identifiziert nicht nur bösartige Aktivitäten, sondern liefert auch tiefgehende Einblicke in die Taktiken, Techniken und Verfahren (TTPs) der Angreifer.

Wie funktioniert Deception Technologie?

Deception Technology arbeitet durch den Einsatz realistischer Täuschungen und Köder im gesamten Netzwerk. Diese Täuschungen imitieren echte Netzwerkressourcen wie Server, Anwendungen und Daten, um eine hoch glaubwürdige Umgebung für Angreifer zu schaffen. Wenn ein Angreifer mit diesen Täuschungen interagiert, generiert das System Alarme, die es den Sicherheitsteams ermöglichen, schnell und effektiv zu reagieren. Die Täuschungen sind so gestaltet, dass sie so real wie möglich erscheinen, was es den Angreifern erschwert, zwischen echten und falschen Elementen zu unterscheiden.

Vorteile der Deception Technologie

Früherkennung von Bedrohungen

Deception Technology zeichnet sich dadurch aus, dass sie Bedrohungen früh im Angriffszyklus erkennt. Durch die Interaktion mit Täuschungen offenbaren Angreifer ungewollt ihre Präsenz, wodurch Sicherheitsteams Bedrohungen erkennen und darauf reagieren können, bevor sie erheblichen Schaden anrichten. Diese Früherkennung ist entscheidend, um Datenverstöße zu verhindern und potenzielle Verluste zu minimieren.

Praktisch keine False-Positives

Traditionelle Sicherheitsmaßnahmen leiden oft unter hohen Fehlalarmen, die Sicherheitsteams überfordern und zu Alarmmüdigkeit führen können. Deception Technology hingegen generiert Alarme nur, wenn ein Angreifer mit einer Täuschung interagiert, was sicherstellt, dass die Alarme genau und handlungsrelevant sind. Diese Reduzierung von Fehlalarmen hilft Sicherheitsteams, sich auf echte Bedrohungen zu konzentrieren und effizienter zu reagieren.

Detaillierte Bedrohungsinformationen

Die Interaktion mit Täuschungen ermöglicht es Sicherheitsteams, wertvolle Bedrohungsinformationen zu sammeln. Die Analyse der Aktionen der Angreifer in der Täuschungsumgebung liefert Einblicke in deren Methoden und Ziele. Diese Informationen sind entscheidend, um aufkommende Bedrohungen zu verstehen und die allgemeine Sicherheitslage zu verbessern. Durch das Lernen, wie Angreifer operieren, können Organisationen effektivere Verteidigungsstrategien entwickeln und zukünftige Angriffe antizipieren.

Störung der Aktivitäten von Angreifern

Deception Technology stört die Aktivitäten von Angreifern effektiv, indem sie sie von tatsächlichen Netzwerkressourcen ablenkt. Die Interaktion mit Täuschungen verschwendet die Zeit und Ressourcen der Angreifer, wodurch ihre Chancen, kritische Systeme erfolgreich zu kompromittieren, verringert werden. Diese Störung ist ein wesentlicher Vorteil, da sie nicht nur wertvolle Daten schützt, sondern auch Angreifer frustriert und demoralisierend wirkt.

Integration mit bestehenden Sicherheitslösungen

Deception Technology kann nahtlos in andere Sicherheitslösungen wie Security Information and Event Management (SIEM)-Systeme, Endpoint Detection and Response (EDR)-Tools und Firewalls integriert werden. Diese Integration erhöht die Gesamteffizienz der Sicherheitsinfrastruktur und ermöglicht eine umfassende Bedrohungserkennung und -reaktion.

CyberTrap's fortschrittliche Deception Technology

CyberTrap bietet eine hochmoderne Deception Technology-Lösung, die sich im Bereich der Cybersicherheit auszeichnet. Hier sind die herausragenden Merkmale der CyberTrap-Lösung:

Umfassende Bedrohungsanalyse

CyberTrap bietet die detaillierteste Analyse von TTPs und Zielen der Angreifer unter den führenden Deception-Lösungen. Der integrierte Analyzer unterstützt Sicherheitsexperten, indem er tiefgehende Einblicke in das Verhalten der Angreifer bietet und Organisationen hilft, den sich entwickelnden Bedrohungen einen Schritt voraus zu bleiben. Diese umfassende Analyse ist entscheidend für die Entwicklung robuster Abwehrmaßnahmen und die Verbesserung der allgemeinen Cybersicherheitsstrategien.

Flexible Bereitstellungsoptionen

CyberTrap unterstützt On-Premise-, Hybrid- und Cloud-basierte Bereitstellungen und ist somit die vielseitigste Lösung auf dem Markt. Täuschungen können strategisch überall im Netzwerk des Kunden platziert werden, wodurch die allgemeine Sicherheitslage verbessert wird. Diese Flexibilität stellt sicher, dass CyberTrap den einzigartigen Bedürfnissen jeder Organisation gerecht werden kann, unabhängig von deren Infrastruktur.

Agentenloser Betrieb

Im Gegensatz zu vielen Deception-Lösungen, die Endpoint-Agents erfordern, arbeitet CyberTrap ohne Agents auf den Endpunkten. Dieser agentenlose Ansatz sorgt für Zuverlässigkeit und beseitigt die Risiken, die mit Updates und Ausfällen der Endpoint-Agents verbunden sind, wie sie bei anderen Sicherheitslösungen aufgetreten sind. CyberTrap’s vollautomatische Installation von Ködern über einen kleinen selbstzerstörenden Installer stellt sicher, dass der Betrieb unsichtbar und zuverlässig abläuft.

Hochinteraktive Fallensysteme (Decoys)

Die Täuschungen von CyberTrap sind hochinteraktiv und imitieren reale Systeme sehr genau, wodurch Angreifer effektiv engagiert werden. Reguläre Systeme werden durch die Installation des CyberTrap-Monitorings, einer von Microsoft zertifizierten Kernel-Komponente, in Fallensysteme verwandelt, die eine detaillierte Überwachung ermöglichen. Dieses hohe Maß an Interaktivität schafft eine realistische Umgebung für Angreifer und erleichtert die Sammlung wertvoller Bedrohungsinformationen.

Nahtlose Integration

CyberTrap integriert sich reibungslos in andere Sicherheitslösungen über Syslog und die CyberTRAP-API. Diese Interoperabilität stellt sicher, dass CyberTrap bestehende Sicherheitssysteme verbessern kann und einen robusten Schutz gegen ausgeklügelte Cyberbedrohungen bietet. Die Integration mit SIEM- und SOAR-Systemen ermöglicht eine umfassende Bedrohungsverwaltung und optimierte Reaktion auf Vorfälle.

Verbesserte Überwachung und Bedrohungsinformationen (Threat-Intelligence)

Die Täuschungen von CyberTrap überwachen und bewerten das Verhalten der Angreifer in Echtzeit und generieren wertvolle Bedrohungsinformationen. Diese Daten können über ein zentrales Dashboard abgerufen und in SOC/SIEM-Systeme, Antivirus-Software und Firewalls integriert werden, wodurch ein ganzheitlicher Überblick über die Sicherheitslandschaft entsteht. Durch die kontinuierliche Überwachung der Aktivitäten der Angreifer hilft CyberTrap Organisationen, über aufkommende Bedrohungen informiert zu bleiben und ihre Abwehrmaßnahmen entsprechend anzupassen.

Robuste Infrastruktur

Die Architektur von CyberTrap ist auf hohe Verfügbarkeit und Belastbarkeit ausgelegt. Die Täuschungen und Überwachungskomponenten sind robust und können strategisch über verschiedene Netzwerksegmente hinweg bereitgestellt werden, um kontinuierlichen Schutz und minimale Unterbrechungen zu gewährleisten. Diese robuste Infrastruktur ist entscheidend für die Aufrechterhaltung einer starken Sicherheitslage und die Verhinderung potenzieller Sicherheitsverstöße.

Zusammengefasst

Deception Technology ist ein mächtiges Werkzeug in der modernen Cybersicherheit, das frühzeitige Erkennung, reduzierte Fehlalarme, detaillierte Bedrohungsinformationen und effektive Störung der Aktivitäten von Angreifern bietet. Die fortschrittliche Deception Technology von CyberTrap zeichnet sich durch umfassende Analyse, flexible Bereitstellungsoptionen, agentenlosen Betrieb und nahtlose Integration aus und ist damit eine führende Wahl für Organisationen, die ihre Cybersicherheitsmaßnahmen verbessern möchten. Durch den Einsatz von CyberTrap können Organisationen den Cybergegnern einen Schritt voraus sein, ihre kritischen Ressourcen schützen und die Integrität ihrer Netzwerke bewahren.