"Pyramid Of Pain" und wie CyberTrap helfen kann

CyberTrap Deception

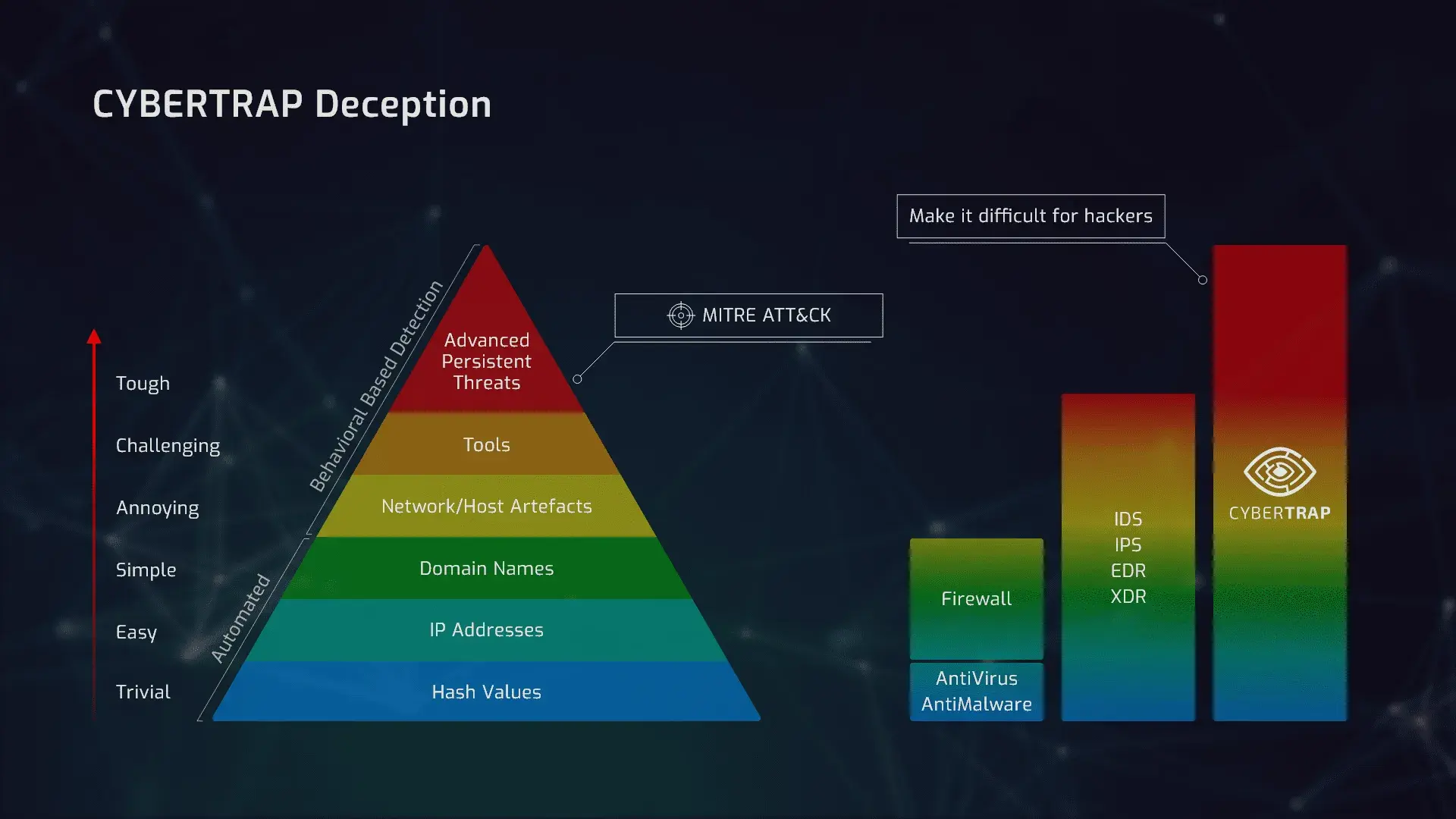

Die hier gezeigte Pyramide wurde 2013 von David J Bianco (Mandiant/FireEye) als "Pyramid of Pain" erstellt. Sie beschreibt die Schwierigkeiten, die einem Angreifer durch verschiedene Sicherheitstechniken bereitet werden können. Je niedriger die Schicht, desto einfacher ist es für den Hacker, sie zu überwinden. Die untersten drei Schichten der Pyramide werden durch automatisierte Erkennungsmethoden wie Anti-Malware, Anti-Virus und Firewalls abgedeckt. Diese können jedoch von versierten Angreifern leicht umgangen werden.

Die oberen drei Schichten der Pyramide sind schwerer zu überwinden und können durch Softwarelösungen adressiert werden, die eine AI-basierte Verhaltensbeobachtung ermöglichen. Diese Systeme erkennen jedoch oft fälschlicherweise legitime Aktionen als Einbrüche, was zu einer hohen Arbeitsbelastung für Sicherheitsanalysten und zu Alarmmüdigkeit führt, bei der nachfolgende Alarme mit weniger Dringlichkeit und Ernsthaftigkeit behandelt werden.

An der Spitze, wenn es direkt um das Verhalten des Angreifers geht, bietet Deception ein effektives Mittel mit umfassenden Analysemöglichkeiten. Der Hacker kann beobachtet und isoliert werden, einschließlich Hacker, die Zero-Day-Angriffe und Advanced Persistent Threats (APTs) verwenden. Ohne echten Schaden anrichten zu können, trifft der Angreifer auf ein realistisches und authentisches System, aus dem er versucht, Daten zu gewinnen und das Netzwerk zu kompromittieren.

Diese Technologie ist besonders nützlich für Banken, Finanzdienstleister, Pharma- und andere produzierende Industrie. Zusätzlich zur Endpoint-Deception, gibt es Active Directory Deception sowie Web Application Deception. Deception bietet Schutz auf allen Ebenen der "Pyramide der Schmerzes".

Durch den Einsatz dieser fortschrittlichen Technik stellt CyberTrap sicher, dass Hacker ständig auf Hindernisse stoßen, was ihre Versuche behindert und weniger wahrscheinlich macht, dass sie erfolgreich sind, und somit Ihre kritischen Produktivsysteme schützt und die Integrität Ihres Netzwerks aufrechterhält.