Obwohl die Anzahl der erfolgreichen Cyber-Angriffe global abnimmt, sind die dadurch entstandenen Kosten in Deutschland um das sechsfache gestiegen. Dieses berichtet der Hiscox Cyber Readiness Report für das Jahr 2020. Diesen zielgerichteten Angriffen kann man etwas entgegensetzen: mit der Deception-Technologie begegnet man dem Hacker auf Augenhöhe und hat die Möglichkeit, seine Pläne zu verstehen und zu durchkreuzen.

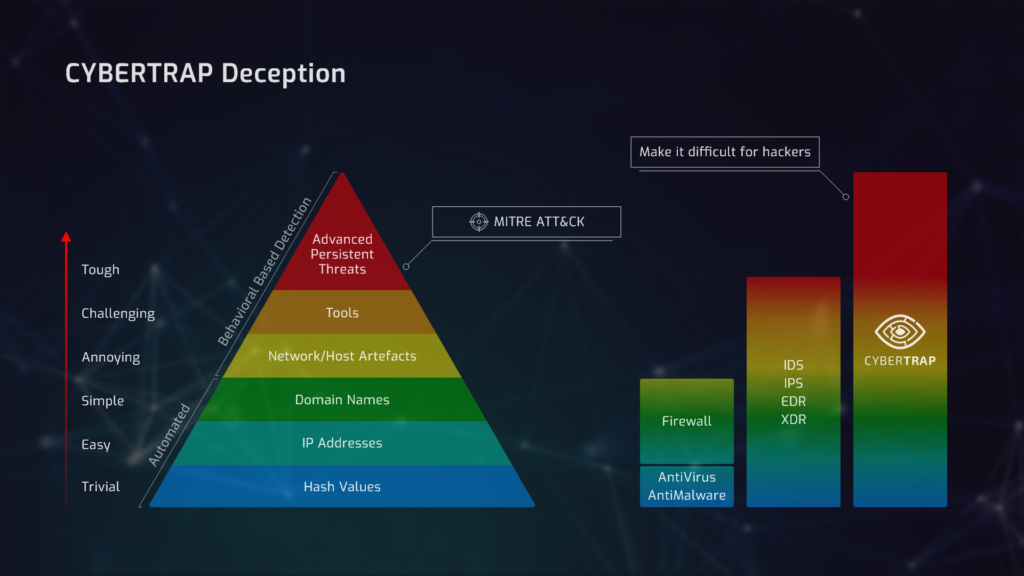

Die oben dargestellte Pyramide wurde als „Pyramid of Pain“ von David J Bianco (Mandiant/Fireeye) 2013 erstellt. Sie beschreibt die Schwierigkeiten, die einem Angreifer durch unterschiedliche Security-Techniken bereitet werden können. Je tiefer die Schicht, desto einfacher ist sie für den Hacker zu überwinden. Dabei werden die unteren drei Schichten der Pyramide durch automatisierte Erkennung abgedeckt. Hier agieren beispielsweise Anti-Malware, Anti-Virus und Firewalls. Aber diese lassen sich auch einfach umgehen.

Die oberen drei Schichten der Pyramide sind schwieriger zu überwinden und können durch Software-Lösungen adressiert werden, die (KI basierte) Verhaltensbeobachtung ermöglichen. Aber hier verschätzen sich die Systeme häufig und werten ordnungsgemäße Aktionen als eine Einbruchsmeldung (Alert). Der sich daraus ergebene Aufwand für den Security-Analysten ist hoch und die Fehlalarme führen zu einer Müdigkeit (Alert Fatique): weitere Warnungen werden mit weniger Einsatzbereitschaft und Ernsthaftigkeit behandelt.

In der Spitze, wo man direkt mit dem Verhalten des Angreifers umgeht, bietet Deception eine effektive Handhabe mit umfassenden Analysemöglichkeiten. Der Hacker kann beobachtet und isoliert werden – 0-day-attacks und APTs eingeschlossen. Ohne wirklichen Schaden anrichten zu können, findet er ein echtes und authentisches System vor, von dem er Daten exfiltrieren und Kompromittierungsversuche vornehmen kann.

Diese Technologie bietet sich gerade in Banken-, Finanz-, Pharma- und Industrie-Sektoren an, aber auch KMUs sehen sich derartigen Angriffen ausgesetzt. Neben der Endpoint Deception mit schnellem Alerting (keine false-positives!) gibt es die Active-Directory-Deception gegen Bloodhound-Scans sowie Web Application Deception: Deception bietet Ihnen Schutz auf allen Ebenen der „Pyramid of the Attacker’s Pain“.

Über den Autor

Tobias Schlattmann

Senior Sales Engineer at CYBERTRAP

t.schlattmann@cybertrap.com