Endpoint Deception

WARUM SIND ENDGERÄTE BESONDERS GEFÄHRDET?

Firmennetzwerke bestehen in der Regel aus mehr als nur Computern. Webcams, Drucker, WLAN-Router und viele andere IoT-Geräte sind ebenfalls unverzichtbar in Büros, Produktionsstätten und sogar in der kritischen Infrastruktur. Wenn also nur eines dieser Endgeräte im Netzwerk gehackt wird, beispielsweise durch Schwachstellen in der Firmware, ist die gesamte Unternehmensinfrastruktur gefährdet.

Wie kann ich die Endgeräte im Netzwerk schützen?

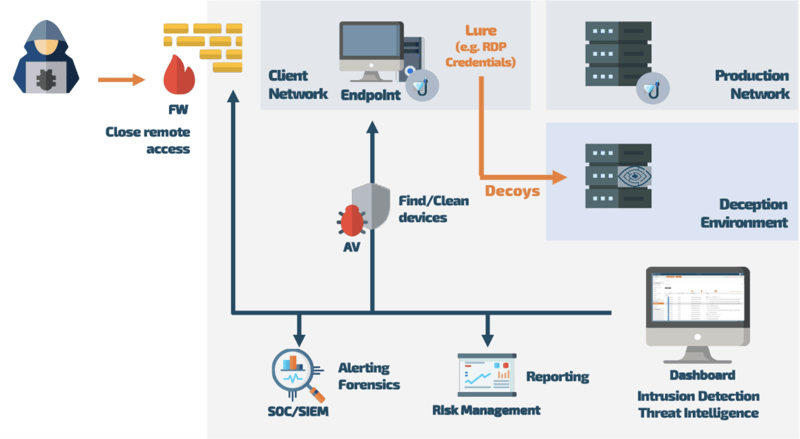

Sobald CyberTrap Endpoint Deception im Netzwerk ausgerollt ist, werden versteckte Köder auf den Endgeräten platziert. Diese Köder sind speziell an Ihr Netzwerk angepasst, sodass ein Angreifer sie nicht von den tatsächlichen Netzwerkelementen unterscheiden kann.

Durch die Nutzung dieser Köder wird der Eindringling unbemerkt zu einem täuschend echten Abbild des produktiven Netzwerks, dem Decoy, umgeleitet. Dort kann er sich "austoben", ohne den Produktionssystemen zu schaden oder echte Firmendaten zu finden.

Gleichzeitig überwacht und bewertet das Decoy das Verhalten des Angreifers und generiert wertvolle Bedrohungsdaten, die über ein Dashboard zugänglich sind. Diese Daten können in jedes SOC/SIEM-System exportiert und mit Anti-Virus- oder Firewall-Logs kombiniert werden, um einen ganzheitlichen Überblick über die aktuellen Vorgänge zu erhalten.

Deshalb sollten Sie CyberTrap wählen

CyberTrap hat keinen störenden Einfluss auf Ihren Betrieb oder das Live-System

CyberTrap ist innerhalb eines Tages einsatzbereit

CyberTrap ist für Angreifer und Mitarbeiter unsichtbar

Profitieren Sie von Angriffsinformationen in Echtzeit

Brauchen Sie Endpoint Deception für Ihr Unternehmen?

Selbst wenn Sie Ihre Softwareanwendungen regelmäßig aktualisieren und ein effektives Patch-Management für Drittanbieter-Software implementieren, gibt es keinen garantierten vollständigen Schutz. Die Sicherheit der gesamten Infrastruktur hängt immer vom schwächsten Element in Ihrem Netzwerk ab. Erfahrungen zeigen, dass Hacker Schwachstellen oft schneller finden, als sie von den Herstellern gepatcht werden.

Ein Sicherheitsverstoß (möglicherweise noch unentdeckt) wird immer gefunden oder neue Schwachstellen treten auf, zum Beispiel durch Updates. Phishing-Angriffe, bei denen die Angreifer über gefälschte E-Mails oder Telefonanrufe direkt an die Zugangsdaten eines Mitarbeiters gelangen, spielen ebenfalls eine Rolle.

Es ist weniger eine Frage der Unternehmensgröße als vielmehr die Bereitschaft oder Notwendigkeit, die neueste Technologie zu nutzen. Selbst IT-Sicherheitsunternehmen können von der zusätzlichen Glaubwürdigkeit profitieren, die eine Partnerschaft mit CyberTrap mit sich bringt und ihnen einen Vorteil auf dem Markt verschafft. Die von CyberTrap Endpoint Deception generierten Bedrohungsinformationen (Threat Intelligence), die in Echtzeit und im MITRE/ATT@CK-Kontext bereitgestellt werden, helfen dem SOC-Team, sich auf kritische Alarme zu konzentrieren und diese effektiver zu analysieren.

Haben Sie noch Fragen?

Warum sind die Endpunkte im Netzwerk anfällig?

Jeder Endpunkt in einem Produktionsnetzwerk ist ein potenzieller Einstiegspunkt für einen Hacker. Sobald der Angreifer im Netzwerk ist, kann er seine spezialisierten Hacking-Tools einsetzen, um unerkannt weiterzukommen und seine Privilegien zu erhöhen, bis hin zum Administrator. Untersuchungen zeigen, dass Angreifer bis zu mehreren Monaten im Netz bleiben können, bevor sie von herkömmlichen Sicherheitssystemen entdeckt werden.

Welche Endpunkte sind für Hacker am interessantesten?

Die interessantesten Endpunkte für Hacker sind diejenigen, die schlecht überwacht werden oder auf denen die neueste Software nicht oder nicht immer sofort installiert werden kann. Sie dienen als einfaches Einfallstor für Hacker, um sich ungestört im Netz zu bewegen.

Warum sind IoT-Geräte ein beliebter Angriffspunkt?

Die grundlegende Software von IoT-Geräten ist eine sogenannte Firmware. Sie ist vergleichbar mit den Betriebssystemen von Computern und Servern. In vielen Fällen ist diese Firmware veraltet oder wird nicht so oft aktualisiert, und daher ist das Risiko, dass sie eine Schwachstelle aufweist, die ein Angreifer ausnutzen kann, deutlich höher als bei herkömmlichen Betriebssystemen.

Wie wird ein Angreifer in die Deception-Umgebung umgeleitet?

Wenn unsere Endpoint Deception aktiv ist, findet ein Hacker beim Durchsuchen des Netzwerks absichtlich platzierte, aber falsche Informationen. Durch die Verwendung dieser falschen Informationen landet der Angreifer automatisch in einer perfekten Nachbildung des Unternehmensnetzwerks (der Täuschungsumgebung), woraufhin der zuständige IT-Systemadministrator über einen Alarm informiert wird.

Warum merkt der Angreifer nicht, dass er falsche Anmeldedaten erhält?

Die Anmeldedaten, die der Angreifer erhält, sind für echte Systeme mit echten Betriebssystemen und Diensten bestimmt, die so genannten Fallen (Decoys). Daher kann er niemals feststellen, ob diese Anmeldedaten echt oder gefälscht sind, da sie sich in keiner Weise von echten Anmeldedaten unterscheiden.

Wie lange bleiben Hacker ohne Täuschungstechnologie im Netz unentdeckt?

Der weltweite Durchschnitt der Verweildauer, der sogenannten "Dwell Time" wurde kürzlich auf 56 Tage geschätzt. Das ist die Zeit zwischen dem erfolgreichen Einbruch und der Zeit, wenn dieser entdeckt wird. Mit CyberTrap Endpoint Deception können Sie diese Verweildauer von ansonsten unentdeckten Angreifern in Ihrem Netzwerk um bis zu 97% reduzieren.